Um in einer Organisation die Auswirkungen von Software-Verletzlichkeiten (Vulnerabilities) besser zu verstehen, kann im Rahmen einer Übung ein Red Team gegen ein Blue Team antreten. Im Gegensatz zum Penetration Testing versucht bei diesem Ansatz das angreifende Red Team Lücken auszunutzen, während das Blue Team den Angriff mit Gegenmassnahmen und Security Services abwehrt. Die grosse Herausforderung ist, dass dem Red Team eine ausnutzbare Verletzlichkeit genügt, das Blue Team jedoch alle Verletzlichkeiten schützen muss.

Im Rahmen einer Studie untersuchte ein KI-Forschungsteam die Auswirkungen mehrerer Large Language Models (LLMS) und Open Source Vulnerability Scanners als Angreifer in Sandbox-Umgebungen. Das Ergebnis: GPT-4 konnte 87 Prozent der Lücken ausnutzen, die anderen LLMs und die Vulnerability Scanners 0 Prozent. Wurde die Verletzlichkeit als CVE-Beschreibung (Common Vulnerabilities and Exposures – Bekannte Schwachstellen und Anfälligkeiten) nicht genannt, fiel der Wert von 87 auf 7 Prozent. Die Studie zeigt, wie wichtig es ist, das Blue Team bei der Verteidigung gegen solche Angriffe zu unterstützen. Eine Möglichkeit besteht darin, Verletzlichkeiten mit SBOM so schnell wie möglich zu erkennen und zu beheben.

Das NIST definiert erstmals Minimalstandards an SBOM

Das US-amerikanische National Institute of Standards and Technology (NIST) hat an einem dreitägigen Workshop mit 1400 Personen unter anderem SBOM verbindlich vorgeschrieben. Folgende Ziele sollen damit erreicht werden:

Alle an der Software-Lieferkette beteiligten Parteien entwickeln ein gemeinsames Verständnis für die Herausforderungen der Schwächen in Software im Sinne einer semantischen Interoperabilität.

Das Erkennen von Software mit Schwächen kann durch die Automatisierung von Tools und Prozessen einfacher und schneller erfolgen.

Bei einem höheren Automatisierungsgrad kann die Häufigkeit von Scans erhöht bzw. dem Risiko angepasst werden. Software, die direkt aus dem Internet verfügbar ist, wird häufiger geprüft als Software, die im Intranet von einem Team genutzt wird.

Software mit Verletzlichkeiten werden vom Vulnerability Management auf Ausnutzbarkeit geprüft und durch korrigierte Versionen ersetzt oder mit anderen Massnahmen geschützt.

SBOM und der Fokus auf die Lieferkette stärkt das Blue Team. Verletzlichkeiten werden durch die Automatisierung schneller bekannt und die Zusammenarbeit mit den Partnern entlang der Lieferkette intensiviert, damit Verletzlichkeiten behoben werden können, bevor sie das Red Team ausnutzen kann.

Und die Schweiz?

Das Bundesamt für wirtschaftliche Landesversorgung empfiehlt im IKT-Minimalstandard (Informations- und Kommunikationstechnik) 2023 Massnahmen zur Verbesserung der IKT-Resilienz und bietet ein Assessmenttool, um die eigene Resilienz zu messen. Entscheidet sich eine Organisation, SBOM-basierte Prozesse einzuführen, werden folgende Bereiche verbessert:

Identifizieren (ID – Identify)

Erkennen (DE – Detect)

Reagieren (RS – Respond)

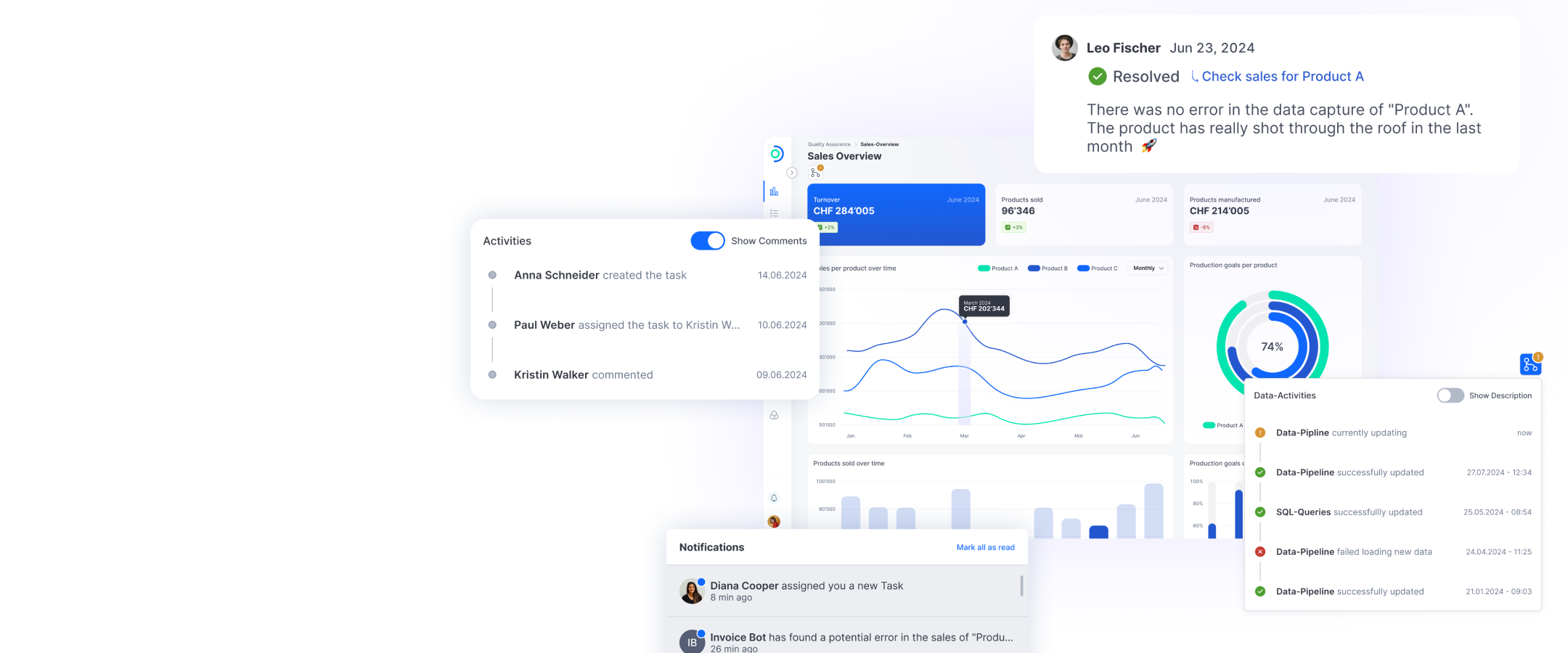

In der Grafik ist das Ergebnis eines solchen Assessments zu sehen. Wir haben das Tool so ausgefüllt, dass die Wirkung einer SBOM-Einführung sichtbar wird: Ohne SBOM beträgt die Maturität 1 (partiell), mit SBOM beträgt sie 3 (wiederholbar). Eine Organisation, die ihre Maturität der SBOM-Verarbeitung automatisiert hat, erreicht in Detect und Respond annährend den empfohlenen IKT-Mindeststandard. Identify verbessert sich, Protect und Recover müssen mit anderen Massnahmen adressiert werden.

Ein Tool wie SBOM kann die IKT-Resilienz einer Organisation massgeblich stärken. Dank der SBOM-Standardisierung und der Umsetzung in den Tools entlang der Software-Lieferkette wird das Blue Team im Beheben von Verletzlichkeiten unterstützt. Bestehende Tools können standardisierte SBOM aller Lieferanten automatisch verarbeiten, reduzieren so die manuellen Tätigkeiten und verschaffen dem Blue Team die Zeit, die Maturität weiterer Prozesse, welche die Resilienz verbessern, zu erhöhen.